-

ppt怎么画流程图

fib芯片提供维修、系统安装、技术升级换代、系统耗材,以及应用开发和培训。在制作演示文稿时,流程图是非常有用的一种工具。它可以帮助我们清晰地展示工作流程,使观众更容易理解我们的产品或服务。在这篇文章中...

2 -

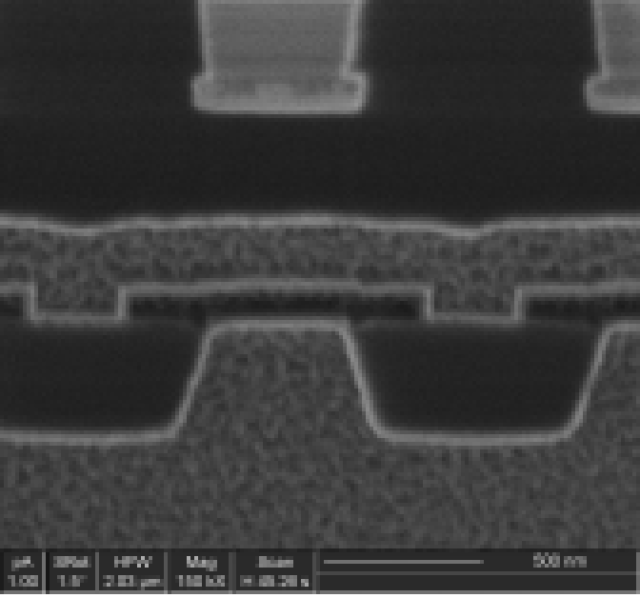

扫描电镜观察的切片比透射电镜厚还是薄

纳瑞科技的服务将为IC芯片设计工程师、IC制造工程师缩短设计、制造时间,增加产品成品率。我们将为研究人员提供截面分析,二次电子像,以及透射电镜样品制备。我们同时还为聚焦离子束系统的应用客户提供维修、系...

9 -

透射电镜样品的基本要求及原因分析方法有哪些

纳瑞科技的服务将为IC芯片设计工程师、IC制造工程师缩短设计、制造时间,增加产品成品率。我们将为研究人员提供截面分析,二次电子像,以及透射电镜样品制备。我们同时还为聚焦离子束系统的应用客户提供维修、系...

21 -

进行电镜扫描前为什么要喷金属水

纳瑞科技的服务将为IC芯片设计工程师、IC制造工程师缩短设计、制造时间,增加产品成品率。我们将为研究人员提供截面分析,二次电子像,以及透射电镜样品制备。我们同时还为聚焦离子束系统的应用客户提供维修、系...

27 -

透射电镜样品制备流程图解大全集图片视频

纳瑞科技的服务将为IC芯片设计工程师、IC制造工程师缩短设计、制造时间,增加产品成品率。我们将为研究人员提供截面分析,二次电子像,以及透射电镜样品制备。我们同时还为聚焦离子束系统的应用客户提供维修、系...

30 -

透射电镜生物样品制备流程视频

纳瑞科技(北京)有限公司(IonBeamTechnologyCo.,Ltd.)成立于2006年,是由在聚焦离子束(扫描离子显微镜)应用技术领域有着多年经验的技术骨干创立而成。透射电镜是一种广泛用于研究...

32 -

循环流程图怎么画

纳瑞科技(北京)有限公司(IonBeamTechnologyCo.,Ltd.)成立于2006年,是由在聚焦离子束(扫描离子显微镜)应用技术领域有着多年经验的技术骨干创立而成。循环流程图是一种用于描述系...

34 -

集成电路公务员好考吗

纳瑞科技的服务将为IC芯片设计工程师、IC制造工程师缩短设计、制造时间,增加产品成品率。我们将为研究人员提供截面分析,二次电子像,以及透射电镜样品制备。我们同时还为聚焦离子束系统的应用客户提供维修、系...

34 -

电镜样品的基本要求是哪些呢视频教学

fib芯片提供维修、系统安装、技术升级换代、系统耗材,以及应用开发和培训。电子显微镜(EM)是一种高精度的观察工具,可以用来观察微小的物质结构和形态。在使用EM之前,需要对样品进行制备,以确保观察到清...

35 -

集成电路技术专业就业前景规划怎么样

纳瑞科技(北京)有限公司(IonBeamTechnologyCo.,Ltd.)成立于2006年,是由在聚焦离子束(扫描离子显微镜)应用技术领域有着多年经验的技术骨干创立而成。集成电路技术是现代科技中不...

42