-

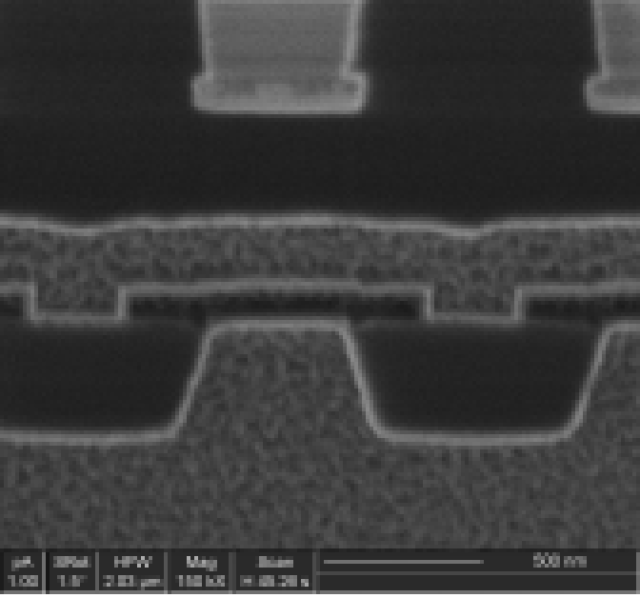

透射电镜工作原理及样品制备方法实验报告

纳瑞科技的服务将为IC芯片设计工程师、IC制造工程师缩短设计、制造时间,增加产品成品率。我们将为研究人员提供截面分析,二次电子像,以及透射电镜样品制备。我们同时还为聚焦离子束系统的应用客户提供维修、系...

0 -

纳米压痕仪哪个品牌好用一点的

纳瑞科技的服务将为IC芯片设计工程师、IC制造工程师缩短设计、制造时间,增加产品成品率。我们将为研究人员提供截面分析,二次电子像,以及透射电镜样品制备。我们同时还为聚焦离子束系统的应用客户提供维修、系...

4 -

纳米压印光刻

纳米压印光刻技术是一种先进的微电子制造技术,可以在芯片上制造出微小、高精度的结构,是实现人工智能、物联网和5G等高性能应用的重要手段之一。本文将介绍纳米压印光刻技术的原理、应用、优缺点等方面,以及未来...

6 -

电镜范围

纳瑞科技的服务将为IC芯片设计工程师、IC制造工程师缩短设计、制造时间,增加产品成品率。我们将为研究人员提供截面分析,二次电子像,以及透射电镜样品制备。我们同时还为聚焦离子束系统的应用客户提供维修、系...

6 -

透射电镜样品要求标准是多少毫升

纳瑞科技(北京)有限公司(IonBeamTechnologyCo.,Ltd.)成立于2006年,是由在聚焦离子束(扫描离子显微镜)应用技术领域有着多年经验的技术骨干创立而成。透射电镜(透射电子显微镜,...

11 -

cad标尺标注尺寸字体怎么变大

fib芯片提供维修、系统安装、技术升级换代、系统耗材,以及应用开发和培训。CAD(计算机辅助设计)标尺标注尺寸字体怎么变大在CAD设计中,标注尺寸是非常重要的一环。标注尺寸不仅为设计师提供重要的参考依...

22 -

电镜生产厂家有哪些

纳瑞科技(北京)有限公司(IonBeamTechnologyCo.,Ltd.)成立于2006年,是由在聚焦离子束(扫描离子显微镜)应用技术领域有着多年经验的技术骨干创立而成。电镜生产厂家有哪些?随着科...

19 -

电镜主要观察

fib芯片提供维修、系统安装、技术升级换代、系统耗材,以及应用开发和培训。电镜是一种高能电子显微镜,它可以观察到物质微观结构,如细胞、细菌、纤维等。通过电镜观察,我们可以看到物质的形态、大小、电子密度...

20 -

透射电镜样品染色怎么处理干净视频讲解

纳瑞科技的服务将为IC芯片设计工程师、IC制造工程师缩短设计、制造时间,增加产品成品率。我们将为研究人员提供截面分析,二次电子像,以及透射电镜样品制备。我们同时还为聚焦离子束系统的应用客户提供维修、系...

27 -

扫描电镜断口试样制备方法视频

纳瑞科技的服务将为IC芯片设计工程师、IC制造工程师缩短设计、制造时间,增加产品成品率。我们将为研究人员提供截面分析,二次电子像,以及透射电镜样品制备。我们同时还为聚焦离子束系统的应用客户提供维修、系...

31